L'usage d'un keylogger constitue-t-il une intrusion dans un système automatisé de traitement de données ?

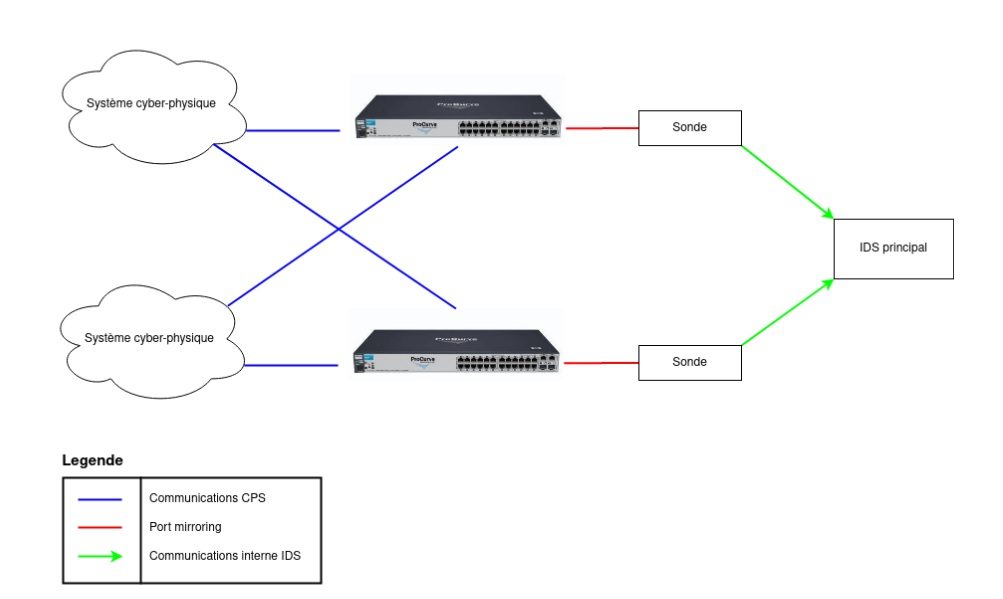

Centre International des Métiers Digitaux Inc. - Un système de détection d' intrusion (ou IDS : Intrusion detection System) est un mécanisme destiné à repérer des activités anormales ou suspectes sur la cible

Tentatives d'intrusion : protégez votre système informatique - NowTeam, Spécialiste de l'infogérance et maintenance informatique